Les clés d’une bonne gestion de crise cyber

En matière de gestion de crise cyber, si de nombreux frameworks existent à l’instar de NIST 800-61, les guides de l’ANSSI restent particulièrement formateurs et inspirants (voir en fin d’article). Il en ressort qu’une bonne gestion de crise repose sur son anticipation (I) et une réaction méthodique (II).

I. Une bonne gestion de crise est anticipée

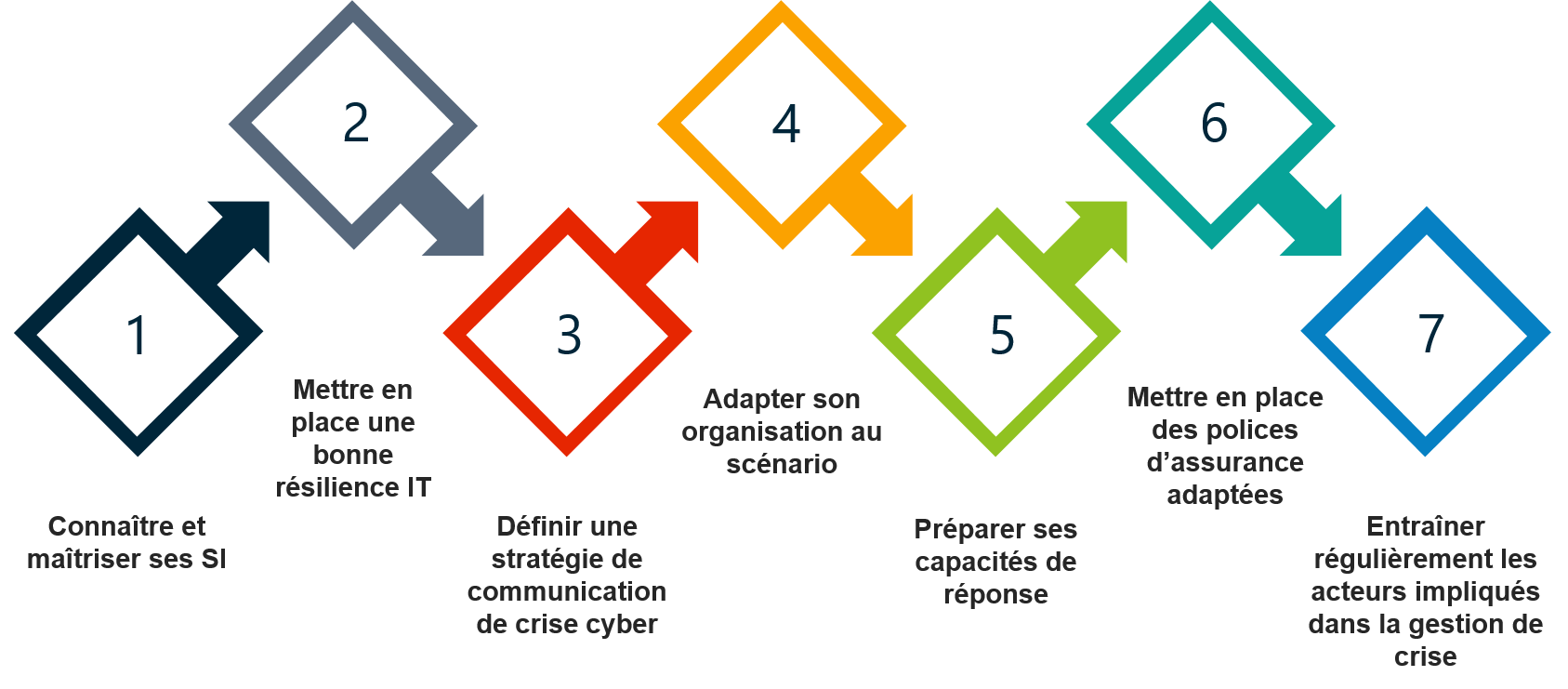

Comme le disait George Washington, « se préparer à la guerre est l’un des moyens les plus efficaces de préserver la paix », il en va de même pour la gestion de crise cyber. En effet, si une organisation souhaite se défendre au mieux et ainsi davantage préserver ses relations humaines, commerciales et sa réputation, elle doit anticiper la crise. Dans cette phase d’anticipation, l’Agence nationale de la sécurité des systèmes d’information (ANSSI) délivre 7 clés :

La première des étapes est la plus logique et paradoxalement la plus complexe, celle de connaître et de maîtriser ses systèmes informatiques (SI). Cela comprend la rédaction et la mise à jour des listes (architectures, infrastructures, applications, processus critiques, interdépendances, périphériques, processus métiers critiques, politique de rétention des logs…).

Ensuite, il convient de sécuriser son SI en cas d’incident et de crise majeure, c’est la mise en place d’une bonne résilience IT. L’organisation devra adapter son plan de continuité d’activité (PCA) et de reprise d’activité (PRA) au cyber. Cela passe notamment par la mise en place d’outils de conduite de crise résilients afin que l’organisation puisse maintenir un seuil vital d’activités malgré l’indisponibilité de ses outils numériques.

Anticiper sa communication de crise cyber est particulièrement important. Il est recommandé que les « communicants » et/ou dirigeants entretiennent régulièrement des liens avec les équipes IT/Cyber afin de comprendre l’écosystème et surtout la technicité du langage. De surcroît, la communication de crise doit être organisée, bien-sûr selon la taille de l’entreprise, mais plus généralement en désignant un porte-parole, un chargé de veille, voire une cellule communication. Enfin, un procédé intéressant est d’anticiper les scénarios de crise afin de prévoir les réponses à y apporter (des phrases et postures classiques en cas de ransomware, fuite de données, attaque DDoS…).

Comme la communication, l’organisation va varier concernant les crises cyber. La synergie entre les cellules sera la même, à la différence que le DSI et RSSI de l’organisation auront une place centrale au sein de la cellule stratégique et que la cellule opérationnelle sera au cœur de la technicité (nécessitant des relais et une vulgarisation du langage).

Pour bien gérer une crise, il faut bien y répondre, ce qui nécessite de préparer ses capacités de réponse. Au premier plan, en se dotant d’un CSIRT ou CERT (à défaut de recourir à des prestataires). En parallèle, il est nécessaire de mener des expertises dans toute une série de domaines : détection, firewall, infrastructures, annuaires et accès privilégiés, restauration et recouvrement des données, solutions cloud et enfin Linux et Windows. Bien entendu, le renforcement des outils de détection est essentiel (IDS-IPS / EDR / SIEM / firewall / antivirus…). Conseil final en la matière, rédiger une fiche mémo technique des actions principales à faire face aux les cyberattaques les plus fréquentes (ransomware, attaque DDoS…).

Bien se préparer à une gestion de crise peut aussi passer par la souscription à une assurance cyber. Il ne faut pas négliger que l’assurance pourra apporter un soutien financier et matériel.

Ultime étape, « c’est en forgeant que l’on devient forgeron », il est fondamental d’entraîner régulièrement à la gestion de crise les acteurs impliqués. L’objectif ? Que ce ne soit pas nouveau pour eux lors d’une crise réelle et qu’ils ne soient pas paralysés dans l’action.

Très bien, vous vous êtes armés afin d’être prêt en cas de crise, malheureusement le jour-J est arrivé, votre organisation doit faire face à une crise et de nouvelles clés s’imposent.

II. Une bonne gestion de crise est méthodique

Bien que chaque crise soit unique, il est possible d’identifier 11 étapes clés à leur bonne gestion :

Ces 5 premières étapes vont être la réaction à chaud de l’entité impactée.

L’activation de son dispositif de crise est la clé de voute de la réponse à incident. Il est primordial que les critères d’activation, ainsi que les membres, rôles et responsabilités aient été clairement définis. Dès le déclenchement de l’organisation de crise, la logique doit être celle de la mutualisation des informations, simplifiée par la tenue d’une main courante permettant de suivre les actions menées.

Le pilotage du dispositif de crise est la seconde étape majeure. Les décideurs devront prendre les premières actions dans l’incertitude, faute de quoi ce sera la paralysie au sein de la cellule. Une incertitude à tempérer dans la mesure où les actions devront avant tout se focaliser sur le rétablissement et/ou maintien des activités critiques.

Dans cette conduite de crise, il est impératif de soutenir ses équipes pour avoir une réponse efficace et endurante. Au premier plan, en assurant le roulement des équipes (matin, après-midi, nuit), ainsi que le suivi des heures et des ressources pour que les intervenants ne tombent pas dans une situation de sur-mobilisation et de burn-out. Par conséquent, ils doivent tout avoir à disposition pour se nourrir, s’hydrater et se reposer à proximité de leur cellule (cantine ou paniers repas, salle de repos…).

En parallèle, l’organisation attaquée peut se tourner vers ses réseaux de soutien, notamment en cas d’assurance cyber souscrite (soutien financier, logistique…) ou de prestataires (CSIRT, CERT…). Enfin, il est important de notifier aux autorités compétentes la situation, à la police, à la gendarmerie nationale ou à l’ANSSI (si opérateur d’importance vitale (OIV)) en cas de cyberattaque pour recevoir leur expertise et amorcer les poursuites et l’éventuelle répression du cybercriminel. Ces notifications reposent généralement sur des obligations légales, telle que la déclaration à la Commission nationale de l’informatique et des libertés (CNIL), sous 72 heures, d’une violation des données personnelles. Un manquement pouvant entraîner de lourdes sanctions pécuniaires.

Clé universelle à tout type de crise, la communication ! L’ANSSI recommande fortement que chaque organisation se dote d’une cellule dédiée à la communication de crise. Cette communication ne doit pas être faite au hasard, elle doit suivre un plan, défini par l’organisation, à la fois interne (vis-à-vis des agents) et externe (à l’égard des clients, fournisseurs, partenaires…). L’entité doit définir sa stratégie de communication, celle-ci repose sur plusieurs considérations : que souhaite-t-elle défendre ? Quel rythme de communication ? Quelle posture ? Au-delà de ces clés, la désignation d’un ou plusieurs porte-paroles permet de dynamiser la communication de l’entité, il ne faudra cependant pas oublier de les former régulièrement, en particulier au langage cyber.

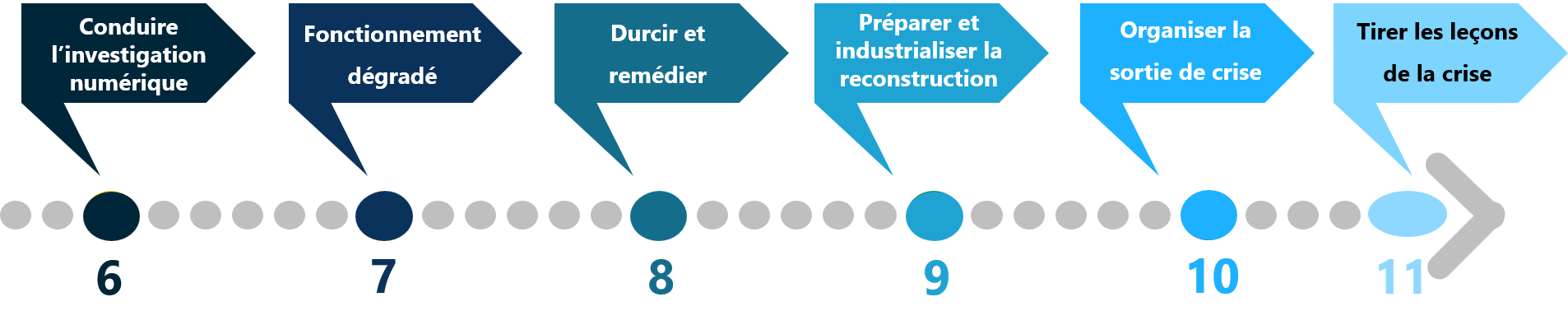

Ces 6 dernières étapes vont généralement se dérouler sur plusieurs semaines après la survenue de la crise.

La conduite des investigations numériques est essentielle pour comprendre l’étendue de la compromission (assets infectés, chemin d’attaque). Elle doit être menée en contrebalançant rapidité et sécurité, notamment en priorisant les recherches sur les supports les plus critiques. Pour gagner en efficacité, il est recommandé de tenir un document synthétique sur l’ensemble des actions de l’attaquant ainsi que d’organiser la collecte des logs.

Qui dit gestion de crise cyber, dit généralement fonctionnement dégradé, l’exemple récent de la cyberattaque ayant touché l’hôpital de Corbeil-Essonnes en est la preuve. Il est crucial que l’organisation touchée adopte des mesures de contournement à l’indisponibilité des outils traditionnels pour maintenir un certain niveau de fonctionnement. En ce sens, il faudra envisager la possibilité d’utiliser des sauvegardes saines type backups, et de revenir temporairement au mode « papier ».

Au fur et à mesure des avancées, il sera important de durcir son système au travers d’un plan afin que le cybercriminel ne puisse plus refaire la même attaque sur le même chemin. Dans la phase de durcissement, les efforts devront également se concentrer sur la reconstruction d’un cœur de confiance par l’établissement d’une bulle sécurisée.

La situation revenant sous contrôle, l’organisation doit s’intensifier et désormais préparer et industrialiser sa reconstruction. La priorisation est de rigueur afin de relancer le plus rapidement possible les assets sur lesquels reposent les activités critiques. De plus, c’est dans cette phase que sera pleinement déployé le plan de restauration des données (ou data recovery plan (DRP)) avec les dates prévisionnelles de retour à la normale.

Avant-dernière étape tant espérée, celle de la sortie de crise lorsque les critères le permettent. La sortie de crise ne doit cependant pas occulter :

- Des vérifications nécessaires sur les obligations réglementaires et légales ;

- Un point sur les ressources humaines (régularisation des heures notamment) ;

- Maintenir une surveillance sur le SI, en particulier sur le chemin de compromission.

Et oui, la sortie de crise n’est pas la dernière étape d’une bonne gestion de crise, la dernière et ultime étape étant la capitalisation, à savoir tirer les leçons de la crise. Pour reprendre l’adage, « ce qui ne te tue pas, te rend plus fort », le but est d’apprendre, quelles sont mes forces ? Mes faiblesses ? Puis de définir un plan d’action avec les axes d’amélioration.

En définitive, il existe plusieurs clés et grandes étapes à suivre pour assurer sa gestion de crise. Bien entendu, chaque crise cyber reste unique mais les guides de l’ANSSI ont le mérite d’apporter des lignes directrices permettant de bien se préparer et de réagir avec méthode.

Pour aller plus loin, les guides de l’ANSSI :

- Les clés d’une gestion opérationnelle et stratégique

- Organiser un exercice de gestion de crise cyber

- Anticiper et gérer sa communication de crise cyber

Ecrit par Ugo Vaucel.