EPP / EDR / NDR / XDR : une révolution pour la cyberdéfense ?

Les cybermenaces contraignent aujourd’hui toutes les organisations à se protéger.

EPP / EDR / NDR / XDR… Les solutions de détection et réponse sont de plus en plus présentes sur le marché et semblent permettre de contrer toutes les attaques. Qu’en est-il vraiment ? Quelle solution sera la plus appropriée à votre contexte ? Quelles sont les différences entre ces outils ? A quelles menaces peuvent-ils répondre ?

Avant de commencer, un peu de vocabulaire : Il existe plusieurs méthodes pour détecter les malwares. La plus basique est l’analyse statique. On compare le hash du programme suspect ou toutes autres caractéristiques statiques du programme avec une base de données. Plus efficace, l’analyse heuristique va comparer le comportement d’un programme suspect avec une liste statique de comportements malveillants. Enfin, l’analyse comportementale utilise du machine learning pour avoir une liste de comportements malveillants qui évolue en fonction des menaces.

Principales solutions de détection & réponse : EPP, EDR, NDR, XDR, SIEM et SOAR

EPP – Endpoint Protection Plateform : Détection sur les endpoints basés sur des signatures connues

L’EPP offre peu de plus-value par rapport à l’antivirus. Bien qu’il embarque quelques nouveautés (analyse statique et heuristique, surveillance de mémoire, vérification d’IOCs), cela reste une détection par comparaison. C’est donc une solution facilement contournable par les attaquants. De plus, certaines solutions antivirales modernes proposent les mêmes caractéristiques. L’EDR bien plus moderne offre une meilleure protection, des outils de réponse et d’investigation pour un prix similaire. Il est plus intéressant de privilégier l’utilisation d’un antivirus moderne combiné à un EDR.

EDR – Endpoint Detection and Response : Outil axé sur la détection et l’investigation des machines physiques et virtuelles

C’est l’outil de Detection and Response le plus rentable. L’EDR fonctionne avec un agent installé sur chaque endpoint qui envoie des informations à une plateforme SIEM. Pour un prix raisonnable, il détecte les attaques les plus élaborées à l’aide du machine learning. De plus, l’EDR peut intégrer des actifs avec des caractéristiques variées et offre beaucoup de visibilité sur ces derniers. Par exemple, il est capable d’observer l’historique des processus, les connexions réseaux, les registres, ou encore les utilisateurs connectés. Enfin, il dispose d’options pour bloquer automatiquement les menaces et isoler les machines infectées.

NDR – Network Detection and Response : Cet outil analyse le trafic en temps réel pour détecter les premiers signes d’une attaque

En se connectant aux équipements réseaux, cet outil analyse le trafic en temps réel pour détecter les premiers signes d’une attaque et applique des règles de blocage. Il offre peu d’avantages par rapport aux fonctionnalités des pare-feux modernes ou des IDS (systèmes de détection des intrusions) qui peuvent déjà avoir des règles de blocage. La principale différence est la capacité du NDR de déterminer un comportement « normal » de l’ensemble du réseau pour en détecter les écarts. Le bémol porte sur l’investigation des alertes : plus le réseau interne est grand, moins il est possible d’identifier la source de ces alertes. De plus, même si l’IP source est retrouvée, l’outil ne permet pas nécessairement de l’associer à un objet identifiable.

SIEM – Security Information and Event Management : C’est une solution qui permet de centraliser les logs pour investigation et détection

C’est une solution qui permet de centraliser les logs et de les investiguer. En fonction des logs qui lui sont transmis le SIEM pourra détecter des comportements suspects en fonction de règles personnalisables. C’est un outil axé sur l’investigation qui est généralement déjà présent dans les entreprises.

Bien qu’il soit très important pour alerter sur les comportements suspects notamment dans les logs d’utilisations de vos applications internes, il convient dans un premier temps d’avoir un EDR.

SOAR – Security Orchestration, Automation and Response : Permet d’automatiser un premier stade d’investigation, et de réponse des alertes.

Le SOAR n’est pas un outil de détection : c’est un outil d’orchestration d’automatisation de la réponse à incident. Sur la base d’alertes, il déclenche une série d’actions à réaliser adaptées à chaque situation. Ces actions peuvent être d’investigation dans le but de compléter les informations de l’alerte, de la contextualiser, mais elles peuvent aussi être de répondre à l’incident. La flexibilité de l’outil fait de lui un réel support pour les analystes.

XDR – Extended Detection and Response : Centralise et externalise toute la détection des menaces

C’est l’outil le plus complet actuellement sur le marché. Il centralise toute la détection, la réponse à incident, et intègre du marchine learning. L’XDR peut intégrer toutes les sources de log (réseau, endpoints, cloud, emails…). Une équipe externe peut s’occuper d’investiguer et de répondre aux alertes, on parle alors de MDR (Managed Detection and Response). L’outil offre aussi un service de CTI (Cyber Threat Intelligence). Le budget sera souvent le point bloquant, toutefois l’offre est de plus en plus flexible : une entreprise disposant déjà de certaines solutions ou n’ayant pas les fonds pour l’offre complète peut louer une partie des services de l’XDR. Pour les entreprises ne disposant pas d’équipe d’investigation (CSIRT, SOC…) en interne c’est une solution très intéressante. Il est important de garder à l’esprit que l’XDR offre une simplicité de mise en place et une réduction des coûts, mais cela est au détriment de la qualité. La prise en main de l’outils et sa configuration par les équipes internes sera plus complexe.

Comparaison des solutions EPP, EDR, NDR, XDR, SIEM et SOAR

Comparaison des périmètres de détection

Différence du périmètre de détection sur les étapes de compromissions proposées par le MITRE ATT&CK :

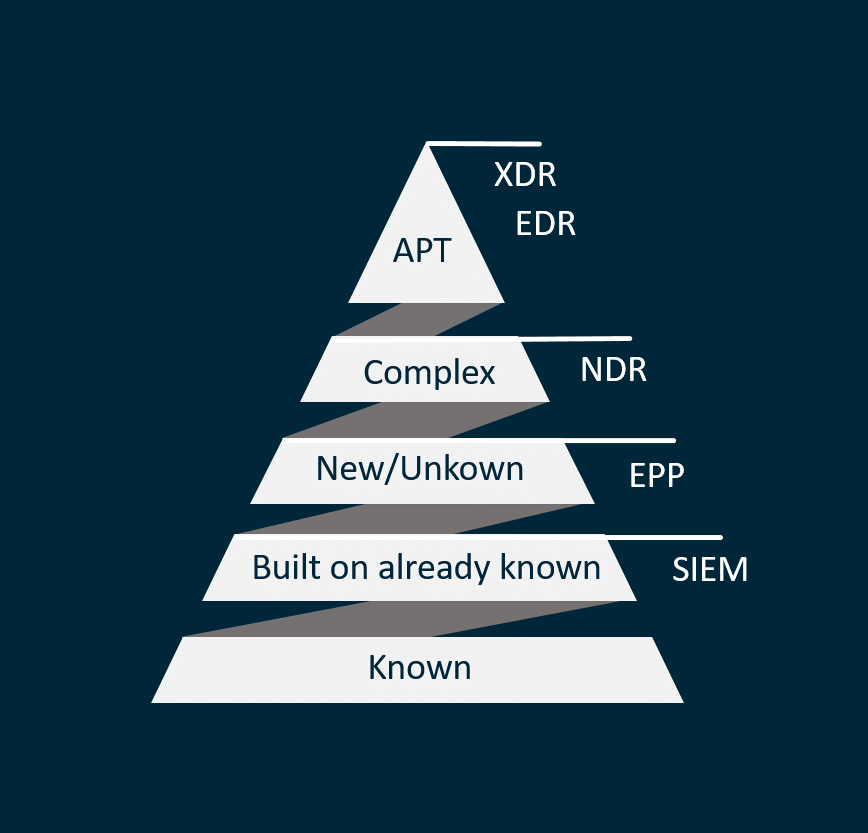

Pyramid of pain

Niveau de complexité d’attaque détectable par chaque solution :

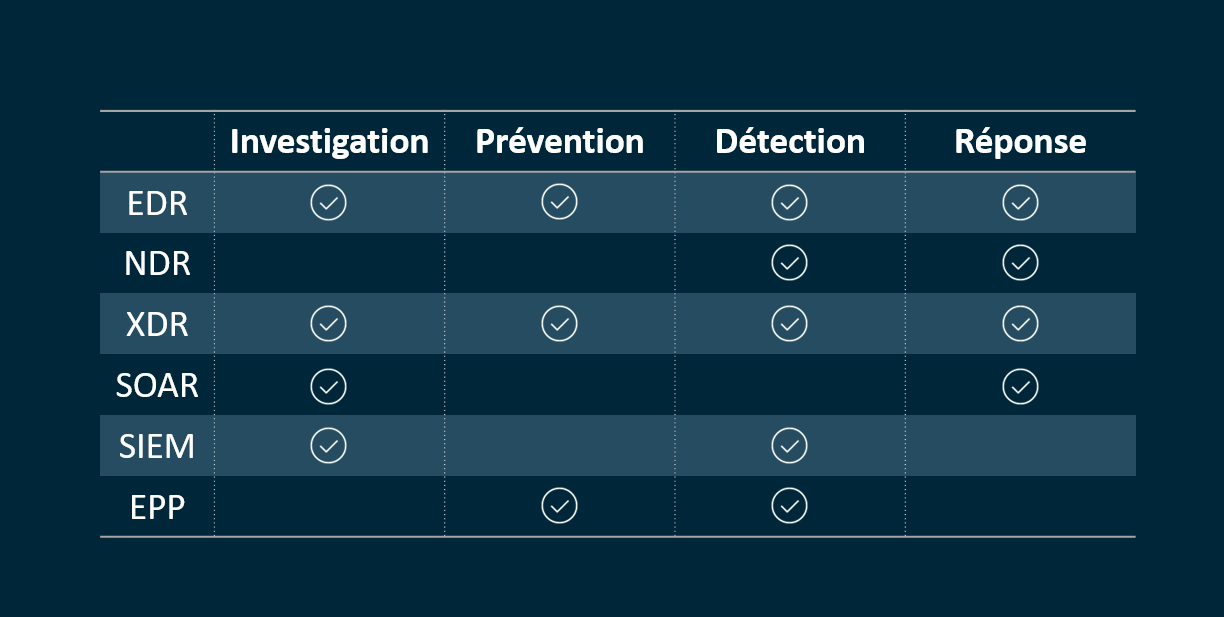

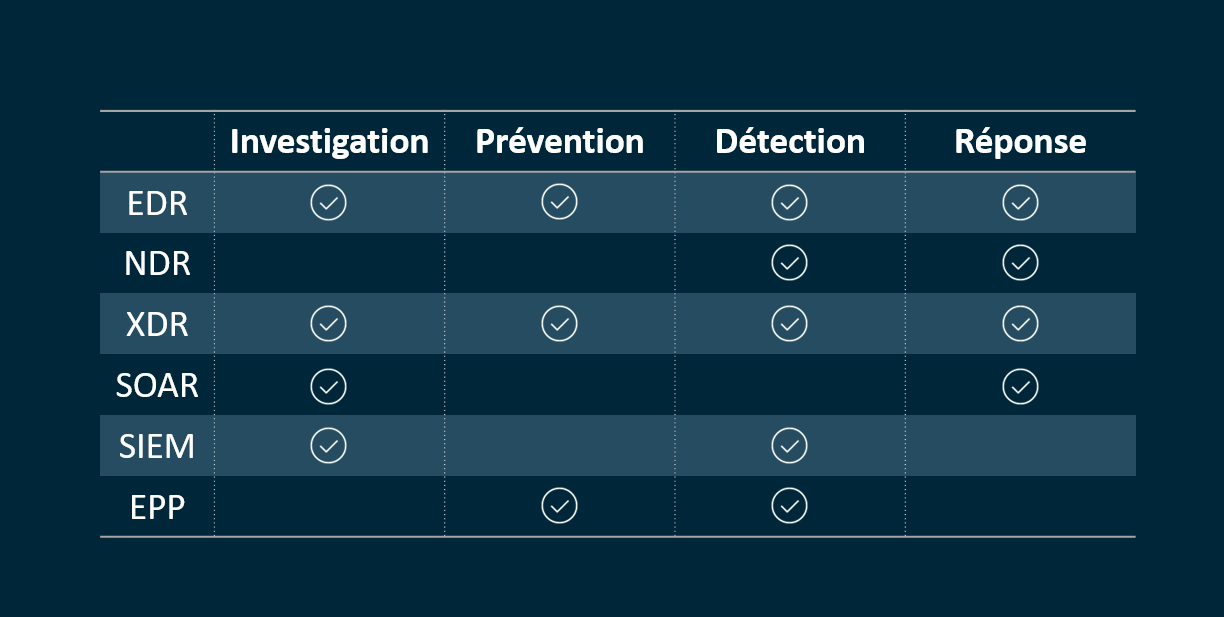

Comparaison des fonctions

Des outils plus ou moins polyvalent pour répondre au besoin d’un SOC :

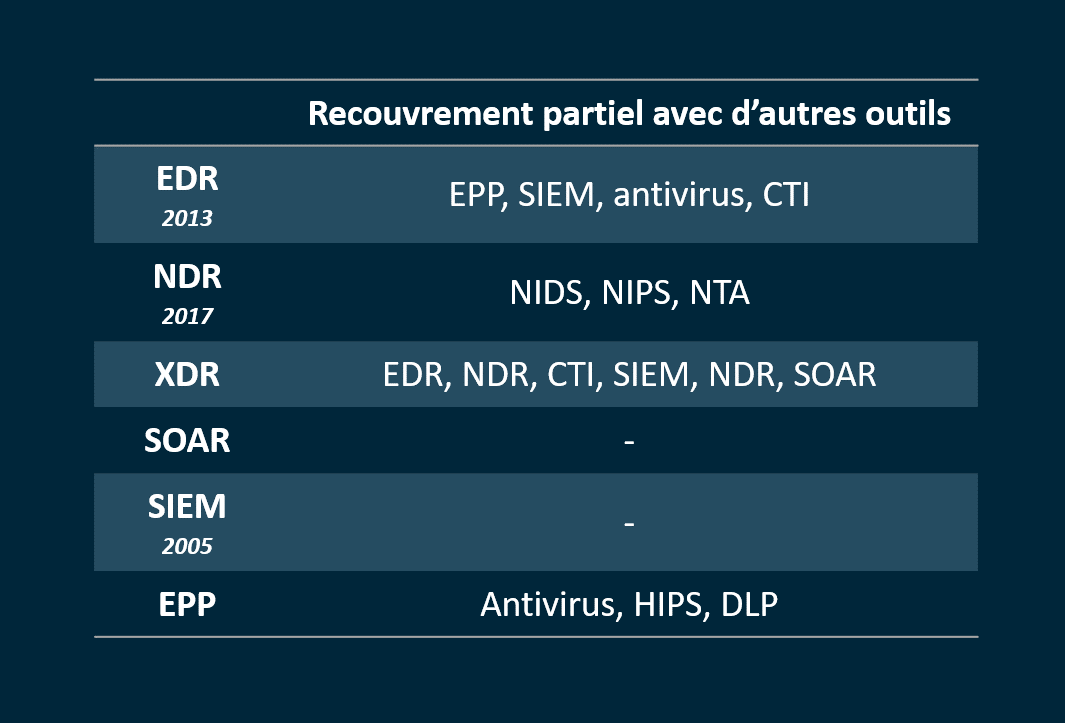

Recouvrement partiel avec d’autres outils

Ce sont souvent des améliorations d’anciennes solutions :

Priorité d’acquisition

Comment prioriser l’acquisition de ces outils pour une entreprise qui n’en a aucun :

Les outils sur le marché ne rentrent pas tous dans les catégories que nous venons de présenter. Certains tentent de se différencier en proposant des outils hybrides regroupant les avantages de plusieurs catégories. Le plus important reste d’avoir au moins un outil de détection qui intègre une analyse par machine learning pour éviter le contournement trop simple des détections statiques ou heuristiques.

Il faut toutefois garder à l’esprit que trop de détections est contreproductif car elles ne pourront pas toutes être correctement investiguées. Il faut privilégier la qualité à la quantité, c’est-à-dire avoir le moins de faux positifs possible.

Ecrit par Marthe FRANCK DE PREAUMONT et Etienne GAUTHIER.