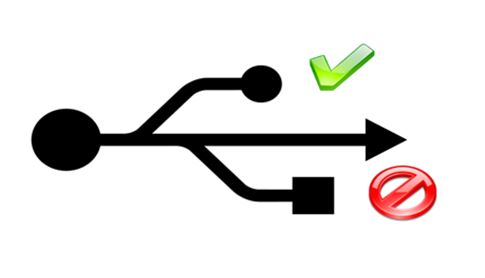

Good or Bad USB ?

|

1 min de lecture

Par Maxime de Jabrun.

Lors de la célèbre Black Hat en juillet dernier, les chercheurs Karsten Nohl et Jakon Lell étaient très attendus avec la présentation de la faille Bad USB. Les clefs USB sont déjà connues comme un vecteur important d’infection pour nos ordinateurs, mais des solutions existent afin de s’en prémunir, notamment un antivirus à jour. (suite…)