Les leçons de la cyberattaque de l’hôpital de Corbeil-Essonnes

Le retour d’expérience (RETEX) de la tristement célèbre cyberattaque ayant frappé l’hôpital de Corbeil-Essonnes révèle une fois de plus que personne n’est à l’abri. Les cybercriminels, majoritairement animés par l’appât du gain, n’hésitent pas à cibler les établissements de santé, et ce peu importe les considérations humanitaires. Les hôpitaux sont des cibles de choix pour deux raisons principales :

- Des moyens alloués à la cybersécurité plus limités que pour d’autres entités, entreprise, etc

- Des systèmes contenant des données personnelles et sensibles (cible de choix)

A des fins de sensibilisation, il est intéressant de se pencher sur cette cyberattaque au travers de l’étude de son procédé, des acteurs et de ses conséquences.

L’hôpital paralysé par un ransomware et menacé de la divulgation de données médicales

Victime d’une cyberattaque, l’hôpital de Corbeil-Essonnes s’est retrouvé paralysé par le ransomware LockBit 3.0 aussi appelé « LockBit Black », qui exigeait une rançon de 10 millions de dollars les premiers jours, puis abaissée à 1 million contre la clé de déchiffrement. Au-delà de la paralysie de l’informatique, les cybercriminels ont mis la main sur de nombreuses données personnelles et sensibles (données de santé) qu’ils menaçaient de divulguer en cas de non-paiement de la rançon.

Le ransomware déclenché au moment propice

Le ransomware a été déclenché le 21 août 2022 dans la nuit du samedi au dimanche vers 1 heure du matin. Cet élément du RETEX n’est pas un hasard, l’heure est propice à une attaque, la majorité des salariés et donc de l’équipe informatique ne travaillant pas.

Cependant, l’intrusion initiale quant à elle remonterait vers le 10 août dans la mesure où les investigations ont révélé que les criminels étaient présents dans le système informatique 10 jours avant de déclencher le ransomware.

Autopsie de la cyberattaque de l’hôpital de Corbeil-Essonnes

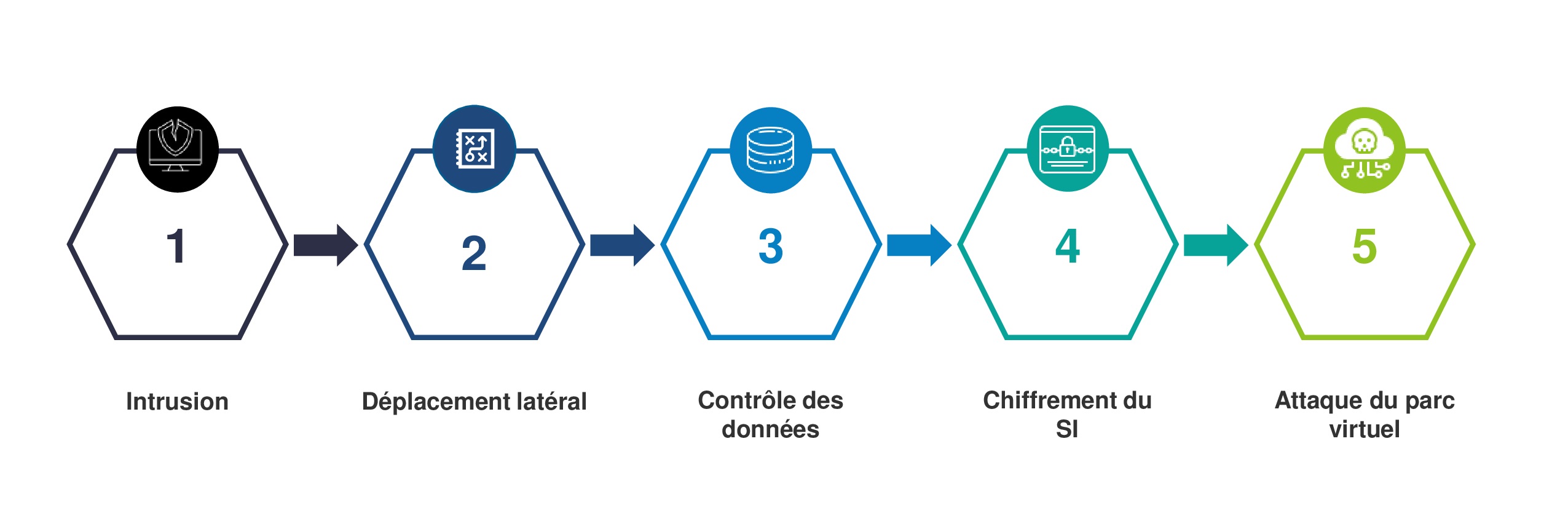

L’Agence nationale de sécurité des systèmes d’information (ANSSI) a tenu un rapport d’enquête technique sur la cyberattaque qu’il convient de mentionner au sein de ce RETEX. Il est possible d’identifier 5 phases principales :

En premier lieu, les cybercriminels auraient accédé au système informatique via l’accès VPN probablement en détournant le compte d’un prestataire depuis une machine virtuelle.

Une fois l’accès initial obtenu, le groupe LockBit a utilisé l’application de bureau à distance Anydesk afin de se déplacer latéralement tout en désactivant les mesures de sécurité des assets via PCHunter.

Après avoir pris le contrôle du système d’information, les attaquants ont pu accéder directement aux données. Ils ont pu réaliser deux actions significatives, la première étant la suppression des sauvegardes de données et l’exfiltration de données sensibles vers le cloud Mega.

Ensuite, les attaquants ont déclenché le ransomware LockBit 3.0 conduisant au chiffrement du système d’information servant de base à l’accueil des patients et à la paralysie de la majeure partie des outils numériques de l’hôpital.

Enfin, les cybercriminels ont progressé jusqu’à chiffrer le parc virtuel Windows en se connectant sur les ESXi (hyperviseur de type 1) comme root (administrateur) via le protocole Secure Shell (SSH) et en exécutant le variant Linux de LockBit 3.0.

Le groupe LockBit derrière la cyberattaque

L’identification du ou des responsables se renforçait au fil des investigations menées par le Centre de lutte contre les criminalités numériques (C3N) de la gendarmerie nationale et l’ANSSI. Finalement, le groupe LockBit, réunissant des hackers russophones, a revendiqué la cyberattaque sur le darknet le 12 septembre. A noter que le rapport d’investigation relève que le condensat ou hashcode, c’est-à-dire « l’empreinte numérique », de l’un des outils utilisés par le cybercriminel dans l’attaque de l’hôpital a également été signalé fin juin à la suite d’une cyberattaque contre le réseau de services de santé argentin. Dès lors, le groupe LockBit pourrait bien être derrière cette cyberattaque également.

Le Parquet de Paris a ouvert une enquête pour intrusion dans un système de traitement automatisé de données (STAD) et tentative d’extorsion en bande organisée. La peine pour ces chefs d’accusation peut aller jusqu’à 20 ans de réclusion criminelle et 150 000 euros d’amende (article 312-6 du Code pénal). Point intéressant de ce RETEX, afin d’encourager et de massifier le signalement à la police, l’hôpital a envoyé aux patients et au personnel un modèle de plainte.

Les conséquences de la cyberattaque sur l’hôpital de Corbeil-Essonnes

Dès les premiers instants de la cyberattaque, l’hôpital de Corbeil-Essonnes s’est refusé à payer la rançon. Pour reprendre Medhy Zeghouf, président du conseil de surveillance du centre financier, « il serait contreproductif de payer cette rançon ».

Le déclenchement de la cellule de crise de l’hôpital s’est fait immédiatement, puis quelques jours après, l’Agence régionale de santé (ARS) est venue en soutien (notamment pour la redirection des patients). La cellule de crise a saisi l’ANSSI qui a mobilisé une équipe d’experts afin d’identifier le périmètre de l’attaque et appuyer les actions de remédiation. En parallèle, il convient de noter dans ce RETEX l’intervention des négociateurs du Groupe d’intervention de la gendarmerie nationale (GIGN) qui ont échangé par mail avec les cybercriminels. Ils sont parvenus à abaisser la rançon initialement de 10 millions de dollars à 1 million, ainsi qu’à faire gagner du temps aux équipes de réponse à incident.

Une activité perturbée

Face à une activité fortement ralentie et réduite à 40% début septembre, l’hôpital a activé son plan blanc qui regroupe des procédures détaillées afin de faire face aux situations exceptionnelles. En l’occurrence, l’activité s’est limitée à la prise en charge des patients en état stable et à quelques exceptions de patients en état critique.

C’est 90 patients accueillis par jour à l’hôpital de Corbeil-Essonnes lors de la première semaine suivant la cyberattaque, contre 230 en activité normale. En effet, la conséquence directe du ransomware a été l’indisponibilité du SI, pilier de l’admission de la patientèle, de tous les logiciels métiers et des outils numériques (ordinateurs, imagerie médicale fortement ralentie…). Par conséquent, le « mode papier » a été généralisé et tous les examens se sont faits manuellement pendant plusieurs semaines. Pour le peu d’ordinateurs encore disponibles, la Direction a recommandé à ses employés de ne pas les utiliser. De surcroît, l’hôpital de Corbeil-Essonnes a eu recours à des graveurs de CD afin de conserver et transmettre les données d’imageries ou autres outils dans le cas très limité des soins critiques. Malgré ce fonctionnement dégradé, l’hôpital a pu maintenir un certain seuil d’activité, en amélioration de 20% dès la deuxième semaine.

Point sensible de cette crise, l’hôpital de Corbeil-Essonnes en lien avec l’ARS a dû rediriger les patients nécessitant des soins urgents ou l’accès au plateau technique (radio, IRM…) vers d’autres hôpitaux de la région. De surcroît, certaines opérations aux risques faibles et limités ont même été effectuées sans radio préalable. Si la situation a globalement été maîtrisée sur le plan des soins, la crainte redoutée des conséquences, voire pertes humaines, aurait pu se poser.

La fuite des données personnelles et sensibles

Autre volet important de la crise, celui de la fuite de données particulièrement sensibles. Le groupe LockBit a menacé de les divulguer en cas de non-paiement de la rançon dès le mois d’août. Puis le 12 septembre, les cybercriminels ont donné un avant-goût des données en leur possession en divulguant des documents internes et des échanges entre l’hôpital et l’administration. Enfin, le 23 septembre, le groupe LockBit a mis en ligne un dossier de plus de 11 Go contenant notamment les données médicales des patients (pathologies, consultations, examens médicaux…).

Situation ironique, les cybercriminels n’ont pas hésité à blâmer le centre hospitalier de ne pas se soucier de la vie privée et médicale de ses patients en refusant de payer la rançon. Ils ont ajouté : « nous lui avons offert un prix très raisonnable car nous respectons les établissements de santé ». De plus, cette fuite de données pourrait avoir de sérieuses conséquences au long terme. Outre l’impact de réputation, les cybercriminels pourraient s’en servir pour faire des hameçonnages ciblés ou des arnaques au président.

Pour finir, bien que la gestion de crise semble être finie depuis début octobre, face à une telle attaque, la reconstruction des systèmes informatiques s’annonce longue.

Au regard de cette crise, les conseils de l’ANSSI

Tout d’abord, selon l’Agence, il est important de surveiller :

- Les connexions VPN provenant de services IaaS (Infrastructure as a service)

- La désactivation des outils de protection

- D’éventuels transferts de données vers le cloud Mega

En parallèle, il est tout aussi fondamental, en cas d’utilisation des environnement ESXi, de se documenter sur le site internet de l’Agence pour des conseils de sécurité.

« La goutte de trop »

Ce RETEX s’additionne aux autres, les hôpitaux sont de plus en plus victimes de cyberattaques depuis la crise sanitaire du Covid-19. Si des plans de renforcement sont déjà à l’œuvre, le besoin de consolider leur cybersécurité s’intensifie. Face à la cyberattaque de l’hôpital de Corbeil-Essonnes, le ministre de la Santé François Braun a annoncé avoir débloqué des fonds supplémentaires pour la protection informatique des établissements de santé. L’ANSSI disposera d’une enveloppe supplémentaire de 20 millions d’euros venant s’additionner aux 18 millions issus du budget de France Relance pour coordonner ce renforcement. Pour le ministre, « la santé des Français ne sera pas prise en otage ».

Écrit par Ugo Vaucel.