Bonnes pratiques pour implémenter le NIST CSF 1.1

Le NIST Cybersecurity Framework (NIST CSF) est un framework de cybersécurité publié par le NIST pour faciliter la gestion des risques cyber dans les organisations. Le NIST propose ainsi un cadre de cybersécurité flexible, s’adaptant facilement aux différents environnements organisationnels. Ce framework, publié le 12 février 2014, est aujourd’hui en version 1.1 (mise à jour réalisée le 16 avril 2018). Sa version française est désormais disponible depuis quelques jours.

Le NIST Cybersecurity framework fête donc ses 8 ans cette année et, pour faire suite à notre précédent article de présentation du NIST CSF, nous vous proposons de faire le bilan de son déploiement et d’envisager les bonnes pratiques à mettre en œuvre pour déployer ce framework.

8 ans après la création du NIST Cybersecurity Framework, quel est son bilan ?

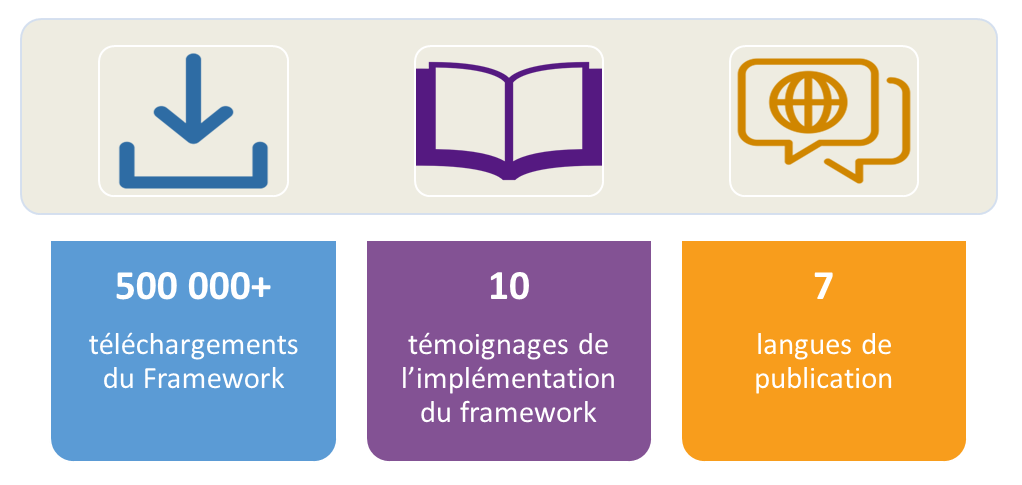

Depuis la publication du NIST CSF et grâce à sa flexibilité, ce framework est largement déployé dans le monde et dans des contextes organisationnels très hétéroclites. Initialement construit à destination des infrastructures critiques, le NIST CSF est aujourd’hui utilisé à la fois par de grandes entreprises du secteur privé, mais également par des start-ups ou encore par des organisations publiques, au-delà des seuls acteurs critiques. L’intérêt pour le framework est illustré par des statistiques collectées par le NIST :

Parmi les exemples d’implémentation du framework, son déploiement chez Saudi Aramco fait partie des success stories. Saudi Aramco est une entreprise pétrolière et exploitante de gaz naturel de grande envergure . 17e entreprise mondiale en termes de génération de revenus. 70 000 salariés répartis sur tous les continents du monde. Et plus de $500 Mds d’actifs.

Le NIST CSF a été choisi par cette entreprise pour sa complétude et la simplicité de son approche. Son alignement avec les règlementations locales et les bonnes pratiques de la cybersécurité ainsi que pour les métriques proposées sont un plus. Il a été valorisé par le top-management qui a obtenu une meilleure visibilité sur le niveau de maturité actuel de l’entreprise et pour qui le pilotage des projets initiés dans le cadre du déploiement de ce framework était facilité.

Afin d’adapter son framework au contexte actuel, le NIST prévoit de le renforcer sur 8 thématiques dans les années à venir :

- Amélioration de la gestion du risque cyber

- Protection de la vie privée

- Renforcement des standards cryptographiques et de validation

- Formation et sensibilisation à la cybersécurité

- Métriques et mesures

- Gestion des accès

- Sécurisation des réseaux et plateformes de « confiance »

- Sécurisation des nouvelles technologies

Comment débuter le déploiement du NIST CSF dans son organisation ?

Pour débuter le déploiement du NIST CSF dans son organisation, il convient d’envisager les 5 fonctions autour desquelles le framework est organisé : Identify, Protect, Detect, Respond, Recover. Ces fonctions permettent de couvrir l’ensemble des thématiques de cybersécurité utiles à la mise en œuvre d’une gestion des risques cyber viable.

Pour débuter le déploiement du framework dans un contexte organisationnel, voici un panel identifié d’activités clés, rattachées aux fonctions :

- Identify : Cette fonction vise à assurer une bonne appréhension du contexte organisationnel dans lequel le framework est déployé. Les activités principales à mettre en œuvre dans ce cadre correspondent à l’identification des processus et actifs critiques, sans lesquels l’organisation ne pourrait mener ses activités, et à la cartographie des flux d’information (notamment en ce qui concerne les tierces parties).

- Protect : Cette fonction permet le déploiement de garde-fous pour limiter l’impact d’un incident de cybersécurité et comprend les activités suivantes : Identity and Access Management, identification et protection des données sensibles, mise en place de back-ups réguliers, gestion des vulnérabilités, sensibilisation des collaborateurs aux enjeux de cybersécurité.

- Detect : Cette fonction assure la mise en place des outils et processus nécessaires à la détection des incidents de cybersécurité. Cela se traduit notamment par l’implémentation de processus de détection des incidents, régulièrement testés et mis à jour, la surveillance des flux de données pour détecter les mouvements inhabituels et la collecte/monitoring des logs.

- Respond : Cette fonction permet l’implémentation des activités de réponse à incident et suppose la mise en œuvre des éléments suivants : formalisation des plans de réponse à incident, régulièrement testés et mis à jour, et implémentation des mesures nécessaires à leur mise en œuvre, sensibilisation des parties prenantes.

- Recover : Cette fonction vise à assurer la restauration des activités et services IT impactés par un incident de sécurité. Les activités principales à assurer dans le cadre de cette fonction sont les 2 suivantes. La définition des plans de reprise après incident, régulièrement testés et mis à jour. L’encadrement de la communication pendant et après incident de cybersécurité. Quel processus ? quelle stratégie de communication à la fois vers l’interne et à l’externe ? etc.

Conclusion

HeadMind Partners propose un accompagnement à la mise en œuvre du NIST Cybersecurity Framework, grâce à la capitalisation des connaissances au sein de son lab Smart Compliance. HeadMind permet aux organisations d’évaluer leur niveau de maturité et de mettre en place un cadre adapté à leurs spécificités.

Sources

- Getting Started with the NIST Cybersecurity Framework: A Quick Start Guide

- https://www.nist.gov/news-events/news/2019/02/nist-marks-fifth-anniversary-popular-cybersecurity-framework

- https://trumpwhitehouse.archives.gov/presidential-actions/presidential-executive-order-strengthening-cybersecurity-federal-networks-critical-infrastructure/

- https://www.nist.gov/cyberframework/success-stories

- https://www.nist.gov/blogs/cybersecurity-insights/nist-cybersecurity-and-privacy-international-engagement-updates

- https://www.nist.gov/blogs/cybersecurity-insights/2021-whats-ahead-nist-cybersecurity-and-privacy

- https://fortune.com/global500/2021/search/

- https://www.nist.gov/cyberframework/success-stories/saudi-aramco

Co-écrit par Clément Georjon et Sarah Tedeschi.